Sécuriser, Authentifier, Matérialiser

La matière transformée en coffre-fort

Sécuriser, Authentifier, et Matérialiser la preuve, la traçabilité

et la conformité de vos flux, services et actifs physiques ou numériques.

et la conformité de vos flux, services et actifs physiques ou numériques.

Sécuriser, Authentifier, Matérialiser,

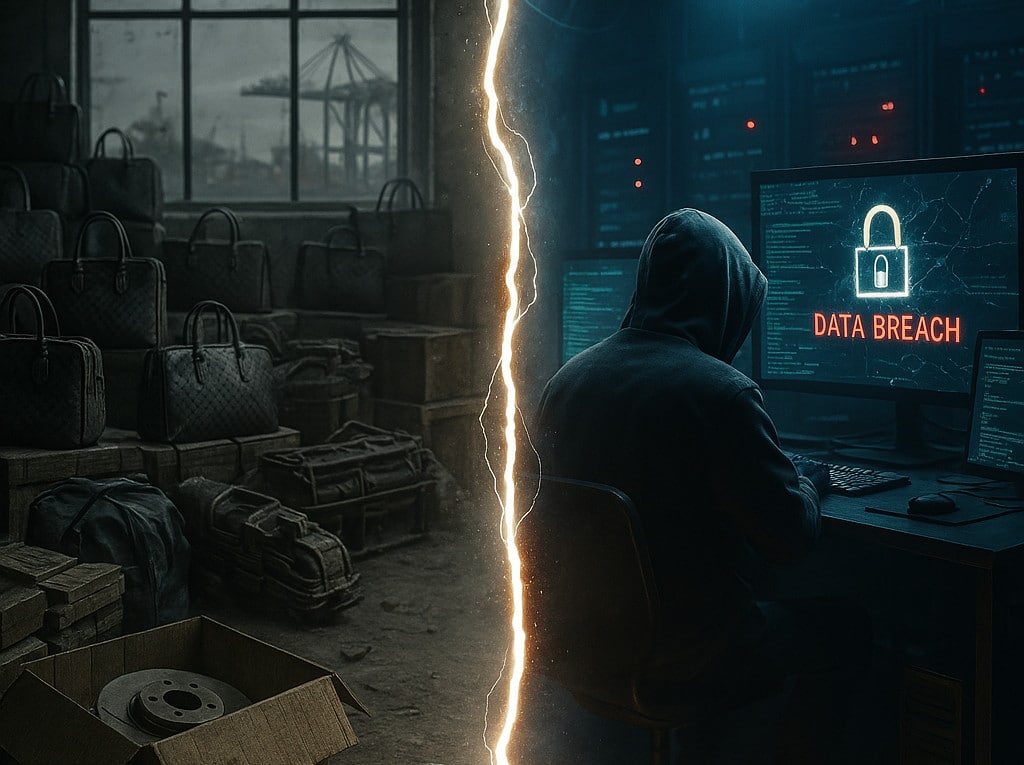

Aujourd’hui, vos activités sont menacées par des risques croissants,

et les protections classiques (Hologrammes, QR Codes, RFID, Blockchain seule…) deviennent insuffisantes car elles sont facilement clonables ou piratables.

et les protections classiques (Hologrammes, QR Codes, RFID, Blockchain seule…) deviennent insuffisantes car elles sont facilement clonables ou piratables.

Usurpation d'identité

Vos données personnelles

et professionnelles sont constamment menacées.

et professionnelles sont constamment menacées.

Contrefaçon

Vos produits sont copiés

et distribués illégalement, nuisant à votre marque.

et distribués illégalement, nuisant à votre marque.

Falsification

Des documents et certificats falsifiés mettent à mal la confiance dans votre entreprise.

Cyberattaques

Les méthodes traditionnelles ne suffisent plus face aux nouvelles menaces.

Tous les secteurs

sont concernés.

Les protections classiques

sont devenues insuffisantes

Des domaines concernés tels que les industries, le luxe, les transports, les services publics, la défense, l’enseignement et la recherche…

Aujourd’hui, les hologrammes, QR codes, RFID, Blockchain seuls peuvent facilement être clonés, contournés ou piratés.

La solution S.A.M

Sécuriser. Authentifier. Matérialiser la preuve, la traçabilité et la conformité en encodant, directement dans une matière inerte, incopiable et imperméable aux cyberattaques, vos données, droits d’accès et éléments critiques.

Sans puce, sans signal, ni base de données.

Des avantages

sans équivalents

Robustesse“low-tech”

Aucun composant électronique actif,

aucune puce, aucune batterie

• Aucune dépendance au cloud ou à une base

de données sensibles en ligne pour l’authentification

• Immunité naturelle face aux pannes électroniques,

aux interférences radio ou aux cyberattaques réseau

aucune puce, aucune batterie

• Aucune dépendance au cloud ou à une base

de données sensibles en ligne pour l’authentification

• Immunité naturelle face aux pannes électroniques,

aux interférences radio ou aux cyberattaques réseau

Codage unique et infalsifiable, directement intégré au matériau

Le matériau est la clé, porteur de la signature cristallographique brevetée et du codage résistif

• Chaque objet fabriqué est porteur d’une empreinte matérielle intrinsèque, aléatoire et non-reproductible

• Chaque objet fabriqué est porteur d’une empreinte matérielle intrinsèque, aléatoire et non-reproductible

Authentification autonome, plug & play, vérification multi-niveaux instantanée

Sondage direct de la matière via un simple lecteur, possiblement hors ligne

• Mille-feuille de sécurité matière et numérique

• Détection immédiate de toute tentative de copie,

de rejeu, sans infrastructure complexe

• Mille-feuille de sécurité matière et numérique

• Détection immédiate de toute tentative de copie,

de rejeu, sans infrastructure complexe

Souveraineté technologique et conformité réglementaire intégrées

Technologie souveraine, conçue et industrialisée en France

• Compatible avec les exigences réglementaires critiques (FDA, OTAN, RGPD, eIDAS…), en s’appuyant sur une architecture sécurisée, autonome et traçable

• Réponds aux principes de traçabilité, de non-répudiation et de protection des données attendus par les standards industriels et réglementaires

• Permet de prouver l’origine, l’intégrité

et la conformité des produits sans exposition aux failles cybersécurité des bases de données ou des puces RFID/NFC

• Compatible avec les exigences réglementaires critiques (FDA, OTAN, RGPD, eIDAS…), en s’appuyant sur une architecture sécurisée, autonome et traçable

• Réponds aux principes de traçabilité, de non-répudiation et de protection des données attendus par les standards industriels et réglementaires

• Permet de prouver l’origine, l’intégrité

et la conformité des produits sans exposition aux failles cybersécurité des bases de données ou des puces RFID/NFC

Sécurité inégalée

Notre technologie brevetée offre une protection impossible à contrefaire, combinant matière physique et cryptographie avancée.

%

Technologie souveraine

Comment ça marche ?

SAM repose sur une architecture Zero Trust innovante, combinant matière intelligente et cryptographie avancée.

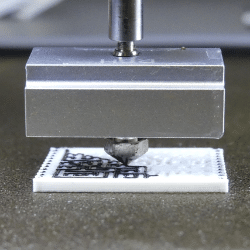

Encodage sécurisé des données, puis transformées en instructions d’impression.

Encodage sécurisé des données, puis transformées en instructions d’impression.

Encodage sécurisé

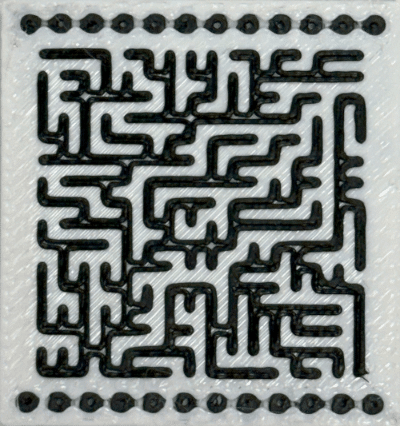

Impression 3D d’un token à partir d’un matériau codant anti-contrefaçon, dont la structure aléatoire est impossible à reproduire, même par rétro-ingénierie. Chaque pièce est unique et porte l’information directement dans la matière.

Impression 3D d’un token à partir d’un matériau codant anti-contrefaçon, dont la structure aléatoire est impossible à reproduire, même par rétro-ingénierie. Chaque pièce est unique et porte l’information directement dans la matière.

Token SAM

Clé physique inviolable contenant les éléments de preuve.

Un lecteur SAM sonde la matière et vérifie l'unicité du token grâce à sa signature matérielle.

Un lecteur SAM sonde la matière et vérifie l'unicité du token grâce à sa signature matérielle.

Lecteur SAM

Dispositif matériel qui sonde la matière du token pour en extraire la signature résistive unique. Détecte les clones ou altérations.

L'application SAM permet d'authentifier le token et déverrouille la donnée chiffrée. Aucune donnée encodée dans le token n’est stockée sur nos serveurs, c’est la matière elle-même qui porte l’information.

L'application SAM permet d'authentifier le token et déverrouille la donnée chiffrée. Aucune donnée encodée dans le token n’est stockée sur nos serveurs, c’est la matière elle-même qui porte l’information.

Application SAM

Application mobile/web pour l'authentification instantanée des tokens.

Lecture du labyrinthe chiffré pour accéder à vos secrets ou activer des fonctions. L'accès à cette donnée est impossible sans la validation de la clé matière.

Lecture du labyrinthe chiffré pour accéder à vos secrets ou activer des fonctions. L'accès à cette donnée est impossible sans la validation de la clé matière.

Labyrinthe visible

Code graphique imprimé à la surface du token ou apposé sur un document, un objet... Sert à lancer la vérification et à établir une correspondance unique.

La matière,

mot de passe

du numérique

Clé Externe (labyrinthe visible et scannable)

• Le labyrinthe imprimé en surface est lisible par smartphone ou lecteur.

Il est créé de manière aléatoire et unique à chaque token

• Il contient le message sécurisé qui n’est déchiffrable qu’en association avec la clé interne cachée

• Toute tentative de copie, de rejeux ou de modification du labyrinthe est détectée grâce à la clé interne

Il est créé de manière aléatoire et unique à chaque token

• Il contient le message sécurisé qui n’est déchiffrable qu’en association avec la clé interne cachée

• Toute tentative de copie, de rejeux ou de modification du labyrinthe est détectée grâce à la clé interne

Clé Interne (labyrinthe caché et inviolable)

• Le labyrinthe chiffré est intégré directement dans la matière pendant la fabrication. Il est créé de manière aléatoire et unique à chaque token

• Il est invisible à l’œil nu et impossible à reproduire par des méthodes classiques

• Il agit comme la clé secrète qui valide et déchiffre la clé externe.

• Il est invisible à l’œil nu et impossible à reproduire par des méthodes classiques

• Il agit comme la clé secrète qui valide et déchiffre la clé externe.

Une

architecture ouverte, créatrice d’opportunités

Clé Externe (labyrinthe visible et scannable)

• Le labyrinthe imprimé en surface contient les données sécurisées mais peut aussi afficher un message public non sécurisé et visible par tous (Ex : URL d’un site commerçant, identifiant, texte d’information ex : Protection avec SIGNATURESAM.COM).

• Le labyrinthe peut être imprimé ou gravé sur tout support ou matière (textile, métal, plastique, cuir, etc.), car il n’expose aucune donnée confidentielle. Le déchiffrage n’est possible que sur présentation de la clé interne correspondante

Les marchés de S.A.M

SAM s’adapte à vos enjeux spécifiques, notamment dans les secteurs suivants :

Industrie

et Supply Chain

et Supply Chain

Mobilité

et Transport

et Transport

Justice

et professions Juridiques

et professions Juridiques

Assurance, Audit

et Certifications

et Certifications

Administrations et collectivités

Web3

et Finance

et Finance

Logistique

Défense

et sécurité

et sécurité

Domaines d’applications

et fonctionnalités S.A.M

Contrefaçon

Oeuvres, pièces détachées, documents

Authentifier

Vérifier l’unicité d’un objet, d’un produit, d’une œuvre ou d’un certificat

Cybersécurité & identité numérique

Données sensibles, accès utilisateurs, identités certifiées, systèmes critiques

Déclencher une action sécurisée

Commande, accès, activation services digitaux, connexion lien blockchain / smart contract

Traçabilité & Preuve

Pièces critiques, containers, preuves de livraison ou expertise

Tracer un cycle de vie

Fabrication, logistique, maintenance ou sinistre

Accès sécurisé

badges, anti-démarrage, infrastructures critiques

Créer un lien direct avec le client

Preuve de transaction ou transfert propriété, accès à un site commerçant, sécuriser un espace client ou un contrat.

Conformité

CE, FDA, RGPD, conformité ESG, DPP/ESPR, taxonomie verte

Prouver la conformité

Certifications de document, d’un process, d’une identité, d’un produit, d’origine, d’usage ou de cycle de vie.